Lecciones del ataque cibernético de la semana pasada

El presidente de Microsoft, Brad Smith, reconoce "la necesidad de actuar de forma conjunta y urgente para proteger a las personas online"

El viernes 12 de mayo el mundo experimentó el ataque cibernético más reciente del año.

El software malicioso de WannaCrypt comenzó en Reino Unido y España, extendiéndose rápidamente a escala mundial, privando a los usuarios de sus datos a menos que pagaran un rescate mediante Bitcoin. La vulnerabilidad aprovechada por WannaCrypt utilizada en el ataque fue posible gracias al robo de distintas vulnerabilidades a la Agencia de Seguridad Nacional o NSA, en Estados Unidos. Se informó de dicho robo públicamente a principios de este año. Hace un mes, el 14 de marzo, Microsoft lanzó una actualización de seguridad para resolver esta vulnerabilidad y proteger a nuestros clientes. Si bien protegía a los sistemas Windows y ordenadores Windows que habían habilitado Windows Update para aplicar esta solución, muchos ordenadores en todo el mundo se mantuvieron sin actualizaciones. El resultado fue que hospitales, empresas, gobiernos y ordenadores personales fueron afectados.

Esto constituye el ejemplo, de momento, más amplio de lo que llamamos ransomware, que es sólo un tipo de ataque cibernético. Desafortunadamente, los consumidores y líderes de empresa se han familiarizado con términos como "día cero" y "phishing" que forman parte de la amplia gama de herramientas que se utilizan para atacar individuos e infraestructuras. En Microsoft nos tomamos de manera muy seria cada ataque cibernético sobre un sistema Windows, y hemos estado trabajando de manera perseverante desde el viernes para ayudar a todos nuestros clientes que se han visto afectados por este incidente. Esto también incluye la decisión de tomar medidas adicionales para ayudar a los usuarios con sistemas más antiguos que ya no contaban con soporte. Claramente, en respuesta a este ataque, nuestra prioridad más inmediata debe ser ayudar a los afectados.

Al mismo tiempo, es evidente que habrá lecciones más profundas e importantes del ataque de WannaCrypt que tendremos en cuenta para evitar este tipo de incidencias en el futuro. En ese sentido, observo tres áreas donde este hecho ofrece una oportunidad a Microsoft y a la industria para mejorar.

Microsoft lanzó una actualización de seguridad para resolver esta vulnerabilidad y proteger a nuestros clientes. Si bien protegía a los sistemas Windows y ordenadores Windows que habían habilitado Windows Update para aplicar esta solución, muchos ordenadores en todo el mundo se mantuvieron sin actualizaciones. El resultado fue que hospitales, empresas, gobiernos y ordenadores personales fueron afectados

Como empresa de tecnología, en Microsoft tenemos como primera responsabilidad abordar estas cuestiones. Cada vez más somos de los primeros en atender ataques en internet. Contamos con más de 3.500 ingenieros de seguridad en la empresa, y trabajamos exhaustivamente para resolver las amenazas de ciberseguridad. Esto incluye nuevas funciones de seguridad en toda nuestra plataforma software, incluyendo actualizaciones constantes a nuestro servicio de protección contra amenazas avanzadas (Advanced Threat Protection) para detectar y desarticular nuevos ataques cibernéticos. En este caso, permitió el desarrollo y la publicación de la solución en marzo, la actualización inmediata el viernes de Windows Defender para detectar el ataque de WannaCrypt, así como el trabajo de nuestro personal de soporte para ayudar a los clientes afectados por el ataque.

Pero como demuestra este ataque, no hay motivo alguno de celebración. Evaluaremos este ataque, nos preguntaremos qué lecciones podemos aprender y las aplicaremos para fortalecer nuestros medios. Trabajando por medio de nuestro Centro de Inteligencia contra Amenazas de Microsoft (MSTIC) y la Unidad de Crímenes Digitales, compartiremos lo que aprendamos con agencias del orden público, los gobiernos y clientes alrededor del mundo.

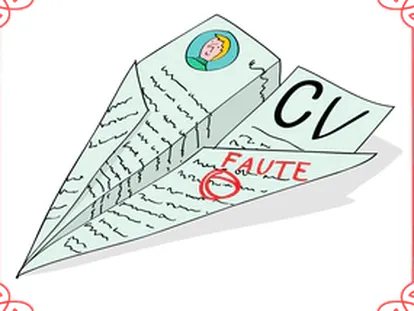

En segundo lugar, este ataque demuestra el grado en el que la ciberseguridad se ha convertido en una responsabilidad compartida entre los clientes y las empresas de tecnología. La realidad de que tantos equipos siguieran siendo vulnerables dos meses después del lanzamiento de una solución es prueba de ello. En la medida que los cibercriminales se hacen más sofisticados, sencillamente no hay forma de que los clientes se protejan de las amenazas a menos que actualicen sus sistemas. De lo contrario, literalmente están lidiando contra problemas del presente con herramientas del pasado. Este ataque es un recordatorio muy potente de los fundamentos básicos de las tecnologías de la información, en tanto es una responsabilidad importante de todos mantener los equipos actualizados y protegidos, y es algo que todo alto ejecutivo debe apoyar.

Este ataque ofrece otro ejemplo de por qué la acumulación de las vulnerabilidades por parte de los gobiernos es un problema

Al mismo tiempo, comprendemos de forma clara que existe mucha complejidad y diversidad en las infraestructuras TI de hoy, y que las actualizaciones pueden suponer un tremendo reto práctico para muchos clientes. Hoy en día, utilizamos pruebas y análisis sólidos para permitir actualizaciones rápidas en las infraestructuras TI, y estamos dedicados a favorecer el desarrollo de los siguientes pasos para asegurar que las actualizaciones de seguridad sean aprovechadas de manera inmediata en todos los entornos TI.

Finalmente, este ataque ofrece otro ejemplo de por qué la acumulación de las vulnerabilidades por parte de los gobiernos es un problema. Se trata de un patrón emergente en 2017. Hemos visto que las vulnerabilidades acumuladas por la CIA publicadas en WikiLeaks, y ahora esta vulnerabilidad robada a la NSA, ha afectado a clientes de todo el mundo. De forma repetida, las vulnerabilidades en manos de los gobiernos se han filtrado al dominio público, causando daños generalizados. Un escenario equivalente con armas convencionales sería que se robaran misiles Tomahawk a militares de Estados Unidos. Y este último ataque representa una relación totalmente involuntaria pero desconcertante entre las dos formas más graves de amenazas de ciberseguridad en el mundo de hoy – la acción del estado-nación y la acción del crimen organizado.

Los gobiernos del mundo deben tratar este ataque como una llamada de atención. Es necesario darle un enfoque diferente y aplicar en el ciberespacio las mismas reglas que se aplica a las armas en el mundo físico. Es necesario que los gobiernos consideren el daño provocado a la población civil que resulta de la acumulación y uso de estas vulnerabilidades. Ésta es una de las razones por la que en febrero propusimos una nueva "Convención de Ginebra Digital" para regular estos temas, incluyendo un nuevo requisito para que los gobiernos informen sobre las vulnerabilidades a los proveedores, en lugar de acumularlas, venderlas o explotarlas. Y es por ello que nos hemos comprometido a defender a cada cliente en todo el mundo frente a los ciberataques, independientemente de su nacionalidad. Este fin de semana, ya sea en Londres, Nueva York, Moscú, Delhi, Sao Paulo o Beijing, estamos poniendo en marcha este principio y trabajando con clientes alrededor del mundo.

Después de este ataque, debemos tener una determinación renovada de actuar de forma urgente y colectiva. Necesitamos que el sector tecnológico, los clientes y los gobiernos trabajen de manera conjunta para protegerse contra ataques de ciberseguridad. Se necesita más acción y se necesita ahora. En este sentido, el ataque de WannaCrypt es una llamada de atención para todos nosotros. Reconocemos nuestra responsabilidad en ayudar a responder a esta llamada, y Microsoft está comprometida a hacer su parte.

Brad Smith es Presidente y Chief Legal Officer de Microsoft. Smith juega un papel clave en la representación de la empresa externamente y lidera los trabajos de la compañía en una serie de cuestiones fundamentales como la privacidad, seguridad, accesibilidad, sostenibilidad ambiental e inclusión digital, entre otros.